Android : les apps ne se privent pas de faire des captures d’écran

Indiscrètes les applications Android ? Selon des chercheurs de l’université de l’université Northeastern, aux États-Unis, certaines applications ne se privent pas de jeter un coup d’œil à ce que vous faites sur leurs applications, voir à filmer vos faits et gestes avant de faire remonter ces images aux développeurs.

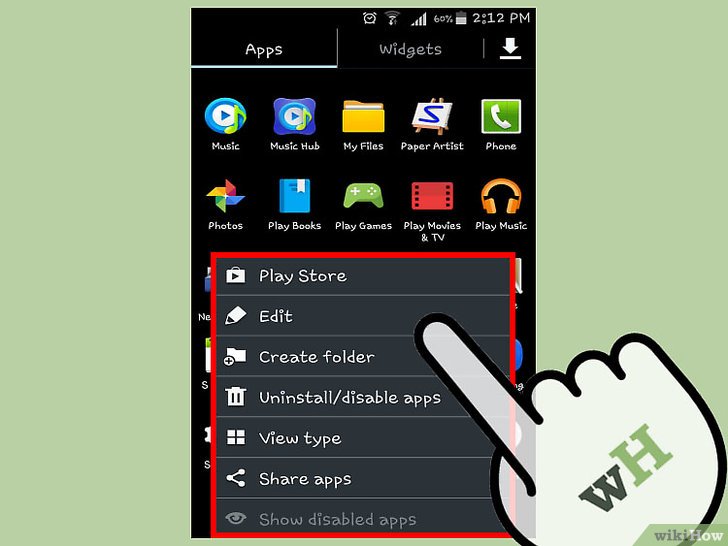

L’étude menée par les chercheurs portait de manière assez générale sur les fuites de données personnelles constatables au sein d’applications Android. Les chercheurs ont donc constitué un panel d’un peu plus de 17 000 applications populaires sur différents App Store, dont le Google Play Store, afin d’étudier les permissions qui étaient demandées à l’utilisateur et de comparer celle-ci avec les données qui étaient envoyées par l’application.

Les chercheurs ont constaté l’utilisation par les développeurs de plusieurs outils de ce type, mais mettent en avant le rôle d’une société en particulier, baptisée AppSee. Cette société fournit un outil de tracking perfectionné, présenté comme un simple outil d’analyse du comportement des utilisateurs sur une application ; mais les chercheurs révèlent que ce module est particulièrement inquisiteur lorsqu’il est déployé au sein d’une application : celui-ci permet en effet de prendre des screenshots de l’activité de l’utilisateur, ainsi que de courts extraits vidéo, afin de les faire remonter vers les développeurs.

Testfairy, Appsee et compagnie

AppSee a recours à cette technique afin de fournir des retours aux développeurs sur l’utilisation de leurs application : grâce à ces données, les applications peuvent récolter des données précieuses sur le comportement de leurs utilisateurs. D’autres SDK fournis par d’autres sociétés se positionnent sur le même filon : les chercheurs citent ainsi le cas du logiciel Testfairy, une bibliothèque logicielle embarquée par certaines applications et qui propose elle aussi d’envoyer aux développeurs des captures d’écran retraçant le parcours des utilisateurs dans l’application.

Le problème réside ici dans la notion du consentement, un domaine particulièrement débattu depuis l’entrée en vigueur du RGPD. Techniquement en effet, ces bibliothèques logicielles peuvent capturer des données personnelles appartenant à un utilisateur et les expédier aux développeurs à son insu.

Mais les chercheurs précisent également que les applications ayant recours à ces outils demandent dans la grande majorité des cas la permission, bien que le devenir des données ainsi récupérées soit rarement clarifié par les développeurs d’applications qui ont recours à ce type de programmes.

Selon Gizmodo qui cite un porte-parole de Google, une partie des comportements prévus par AppSee entrent en contradiction avec les règles en vigueur sur le Google Play Store. Mais Google explique être en train de travailler avec les développeurs afin de les inciter à être plus transparents sur les fonctionnalités embarquées par des programmes tiers au sein des applications.

Loin d’être un phénomène isolé

Ce type de fonctionnalité a déjà été pointé du doigt par le passé par des chercheurs de l’université de Princeton, qui s’étaient cette fois-ci concentrés sur le versant web. La popularisation des services proposant du « Session replay script » est en effet une tendance grandissante sur les sites web et il n’y avait pas de raison que les applications Android échappent à cette tendance. Mais après les multiples scandales ayant touché de grands acteurs sur la question épineuse de la protection des données personnelles, le développement de telles pratiques interroge.

Dans leur étude, les chercheurs expliquent n’avoir trouvé aucune trace d’enregistrement audio réalisé à l’insu de l’utilisateur via les applications, écornant sérieusement le mythe des téléphones-espions qui nous écouteraient en permanence. Nombreux sont ceux qui y voient le point central de l’étude, mais les chercheurs évoquent plusieurs limites en fin d’articles, qui rappellent que leur analyse comporte plusieurs angles morts et n’est pas en mesure de détecter par exemple l’envoi d’une retranscription d’une conversation audio captée par le micro, ou bien l’envoi de fichiers audio protégés par une technologie de chiffrement type HTTPS.

On peut également rappeler le modèle économique de certains trackers tel que Sync2Ad, dont la technologie consiste à réaliser une empreinte audio de l’environnement direct de l’utilisateur afin de pouvoir afficher des publicités synchronisées avec un programme TV que l’utilisateur de l’application serait en train de regarder. Difficile, dans ces conditions, d’affirmer que votre téléphone ne vous écoute pas : il vous a sûrement demandé la permission à un moment ou l’autre sans trop entrer dans les détails.