Des attaquants utilisent Direct Send de Microsoft 365 pour du phishing

Une mauvaise configuration de la fonctionnalité Direct Send de Microsoft 365 donne la possibilité à des attaquants d’envoyer du phishing via des périphériques internes d’une entreprise. Le tout sans authentification, ni compromissions de compte.

Des chercheurs de l’éditeur en sécurité Varonis ont découvert un bug dans la fonction Direct Send de Microsoft 365. Celle-ci autorise des périphériques internes à une entreprise comme les imprimantes, les scanners ou des applications métiers à envoyer des emails sans authentification. La brèche a déjà été exploitée contre plus de 70 entreprises, principalement américaines, où les attaquants se font passer pour des utilisateurs internes et diffusent des messages de phishing sans compromettre de comptes.

Pour en tirer parti, les cybercriminels s’appuient sur un nom d’hôte au format standard (du type tenantname.mail.protection.outlook.com) et une adresse email valide au sein de l’entreprise cible, souvent facile à obtenir via des sources publiques. Avec ces deux éléments, ils peuvent envoyer des courriels qui semblent provenir de l’entreprise elle-même. « Cette faille illustre parfaitement le compromis constant entre simplicité et sécurité », commente Ensar Seker, RSSI chez SOCRadar à CSO. « Direct Send a été conçu pour faciliter l’envoi d’emails par des équipements comme les imprimantes, mais cette commodité devient un risque lorsqu’elle est mal configurée ou mal comprise », ajoute-t-il.

Des messages qui échappent aux contrôles classiques

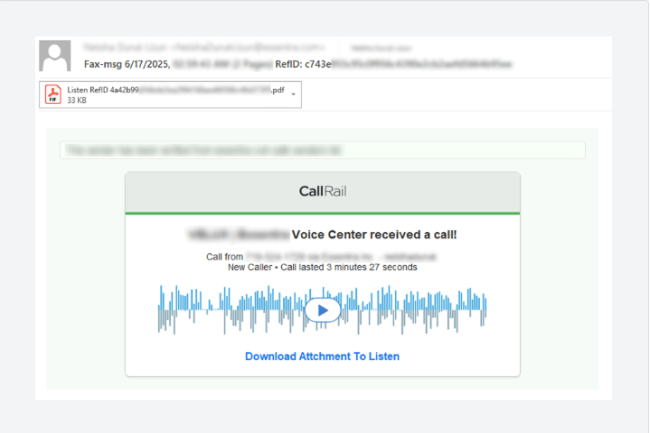

Dans les campagnes analysées par Varonis, les cybercriminels ont utilisé un script PowerShell pour diffuser de faux messages de messagerie vocale, accompagnés d’un fichier PDF contenant un QR code. Celui-ci redirige les victimes vers un site conçu pour dérober leurs identifiants Microsoft. L’attaque repose sur plusieurs facteurs : l’absence d’authentification requise, la capacité à usurper l’adresse d’un utilisateur interne, et la tolérance de l’infrastructure Microsoft à ce type d’envoi dès lors que le destinataire appartient au même environnement organisationnel.

Les courriels ainsi transmis sont traités comme des messages internes, ce qui leur offre la possibilité d’échapper à de nombreux filtres de sécurité, y compris ceux de Microsoft et de solutions tierces qui se basent sur l’authentification, la réputation de l’expéditeur ou les schémas de routage. « Beaucoup d’entreprises conservent les paramètres par défaut ou ne restreignent pas suffisamment les droits d’envoi, ce qui rend ce type d’usurpation relativement simple », observe Ensar Seker.

Des mesures préventives à mettre en œuvre

Pour identifier d’éventuelles exploitations de cette faille, les chercheurs de Varonis recommandent d’examiner les en-têtes des messages à la recherche d’adresses IP externes ou d’échecs d’authentification (SPF, DKIM, DMARC). Des incohérences dans les identifiants de locataire, l’envoi de messages à soi-même, ou encore l’utilisation d’agents en ligne de commande comme PowerShell peuvent également constituer des signes d’alerte.

Parmi les mesures préconisées figurent l’activation de l’option de rejet explicite de Direct Send dans Exchange Admin Center, le renforcement des politiques d’authentification (SPF avec option hardfail, DMARC strict), ainsi que la mise en place d’alertes pour les messages internes non authentifiés. Une sensibilisation des utilisateurs aux attaques par QR code, aussi appelées « quishing », est également conseillée. La firme de Redmond a fait savoir qu’il planchait sur une désactivation par défaut de la fonction. En attendant, les clients ont la possibilité de limiter les risques en configurant une adresse IP statique dans leur enregistrement SPF, même si cette exigence n’est pas imposée par défaut.

Des équipements banalisés

Les campagnes de spam et de phishing s’appuyant sur des périphériques comme les imprimantes ou les scanners tendent à se multiplier, car elles s’intègrent facilement dans les usages quotidiens des entreprises. « Les employés sont habitués à recevoir des notifications de documents numérisés, qu’ils ne remettent que rarement en question », souligne Ensar Seker. Selon lui, cette situation illustre un manque de visibilité sur les capacités réelles des équipements connectés. « Si l’on ignore ce que les appareils peuvent faire ou ce qu’ils sont autorisés à faire, il devient difficile de les sécuriser. »

Un constat que nuance Roger Grimes, spécialiste de la cybersécurité chez KnowBe4. S’il reconnaît une hausse de ce type d’abus, il estime qu’ils restent marginaux. « Cela fait des années que l’on évoque les risques liés aux imprimantes, copieurs ou scanners connectés. Dans la pratique, ces scénarios restent relativement rares. »