Des puces AMD vulnérables à un vecteur d’attaque type Metdown/Spectre

Le fournisseur de puces a découvert un risque d’attaque par canal auxiliaire affectant un grand nombre de modèles de ses processeurs pour serveur Epyc, et postes de travail Ryzen. Avec à la clef un risque de fuite d’informations sensibles.

AMD a découvert que nombre de ses modèles de CPU pour PC portables et de bureau, serveurs et aussi accélérateurs IA sont exposées à une salve inédite d’attaques side-channel (canal auxiliaire) baptisées TSA (transient scheduler attacks). Le problème apparait grave puisque ce type d’attaque avait aussi été découvert dans les terribles failles Meltdown/Spectre, avec à la clef un risque de fuite d’informations sensibles. « AMD a débogué ces modèles et identifié un canal latéral spéculatif affectant ses processeurs. Dans certains cas, un attaquant peut être en mesure d’utiliser ces informations temporelles pour déduire des données d’autres contextes, ce qui entraîne une fuite d’informations », a expliqué le fournisseur.

Les risques d’exploits sont variés : déduire les données dans la mémoire temporaire (CVE-2024-36350, score CVSS 5.6) avec possibilité de faire fuiter des informations à privilège, ou déduire des données dans le cache L1D, susceptible d’entraîner de la fuite d’informations sensibles (CVE-2024-36357, score CVSS 5.6). Les autres risques potentiels sont d’utiliser un processus utilisateur afin de déduire les registres de contrôle de manière spéculative même si la fonction UMIP est activée (CVE-2024-36348, score CVSS 3.8), ou le registre spécifique de modèle (MSR, model specific register) qui stocke le numéro d’identification du CPU, TSC_AUX, même lorsqu’une telle lecture est désactivée (CVE-2024-36349, score CVSS 3.8). Dans ces deux derniers cas, des risques de fuite d’informations existent toujours également.

Des impacts de performance système possibles

« À l’instar d’autres failles side-channel, AMD estime que TSA n’est probablement exploitable que par un attaquant capable d’exécuter un code arbitraire sur un système, par exemple une application ou une machine virtuelle malveillante. La société ne pense pas que TSA le soit par le biais de sites web malveillants. Les conditions requises pour exploiter TSA sont généralement transitoires, car la microbalise et la file d’attente de stockage seront mises à jour après que le processeur ait détecté la fausse exécution », fait savoir le fournisseur dans un document technique. La firme de Santa Clara estime que l’utilisation de mesure d’atténuation peut affecter les performances système. AMD a défini trois nouveaux bits CPUID liés à TSA : Fn8000_0021 ECX[2] (TSA_L1_NO) : si ce bit est à 1, le processeur n’est pas vulnérable à TSA-L1, et Fn8000_0021 ECX[1] (TSA_SQ_NO) : Si ce bit vaut 1, l’unité centrale n’est pas vulnérable à TSA-SQ.

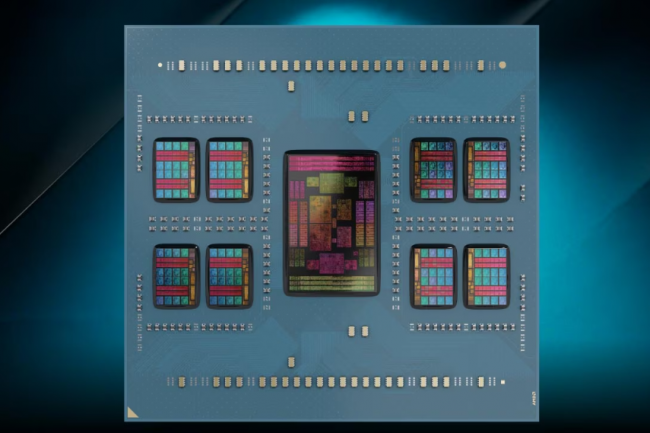

Les processeurs de la famille 19h d’AMD vulnérables à TSA sont variés : Epyc (serveurs), Ryzen et Athlon (PC de bureau et mobile), mais aussi Instinct (GPU). L’entreprise recommande de mettre à jour les versions des micrologiciels des modèles Epyc (Naples, Rome, Milan et Milan-X, Genoa, Genoa-X, Bergamo, Siena, et Raphael), Instinct MI300A, Ryzen 3000, 4000, 5000, 7000 et 7040, 8000 et 8040, Threadripper 3000, Pro 3000, 5000 et 7000 WX, et Athlon 3000. « AMD remercie Oleksii Oleksenko, Cedric Fournet, Jana Hofmann, Boris Köpf, Stavros Volos de Microsoft, et Flavien Solt de l’ETH de Zurich pour avoir signalé ces problèmes et s’être engagé dans la divulgation coordonnée des vulnérabilités », fait savoir la société.