Attaque Rowhammer réussie contre la mémoire DDR5

Des chercheurs en sécurité de Google et de l’ETH Zurich ont démontré que les mesures d’atténuation actuelles TRR et ECC contre la faille Rowhammer affectant les modules DRAM ne suffisent plus.

La vulnérabilité Rowhammer fait encore parler d’elle. Ce problème de sécurité connu depuis plus de 10 ans – dont découlent directement Spectre et Meltdown – met cette fois en danger la mémoire DDR5. Les chercheurs de Google et de l’université suisse ETH Zurich ont ainsi découvert une déclinaison qui pourrait donner à des pirates la possibilité d’accéder aux informations stockées dans la mémoire. La firme de Mountain View a démontré que les mesures d’atténuation actuelles – TRR (target row refresh) et ECC (error correcting code) – ne suffisent plus. « Ces mesures rendent les attaques plus difficiles mais pas impossibles », a prévenu Google. « Une fois qu’un analyste comprend le fonctionnement de TRR, il peut créer des modèles d’accès à la mémoire spécifiques pour le contourner. De plus, les systèmes ECC actuels n’ont pas été conçus comme des mesures de sécurité et sont donc incapables de détecter les erreurs de manière fiable », ajoute-t-il.

Pour le prouver, Les chercheurs ont évalué l’efficacité des mesures d’atténuation actuelles dans la mémoire DRAM DDR5. Leurs conclusions montrent que des modèles d’attaque personnalisés capables de contourner TRR sont possibles. « Nous avons pu créer une technique d’attaque par synchronisation de rafraîchissement auto-correctrice qui nous a permis de réaliser la toute première exploitation d’escalade de privilèges Rowhammer ». La démonstration a été menée sur une station de travail standard équipée de processeurs AMD Zen récents et d’une mémoire SK Hynix DDR5, mais d’autres configurations matérielles sont en cours de test.

Une faille dévoilée en juin aux fournisseurs de puces

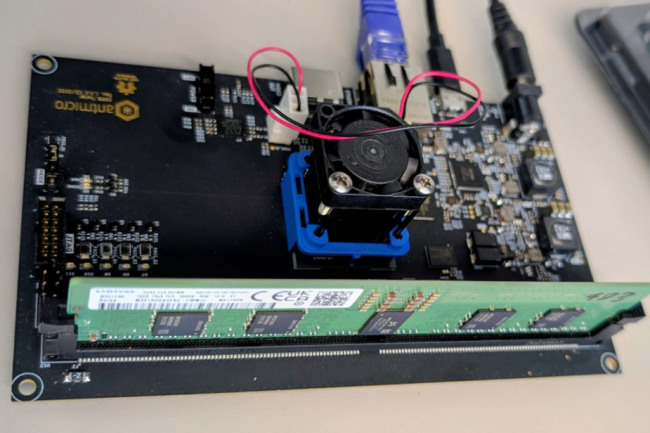

Dans le cadre de leur recherche, Google et l’ETH Zurich ont mis au point une plateforme de test FPGA RDIMM/SO-DIMM DDR5 Antmicro pour tester la vulnérabilité des modules DDR5 à Rowhammer dans le cadre d’un scénario d’attaque baptisé Phoenix. Ce dernier n’est pas simple à mettre en place et nécessite une puissance de calcul importante mais il a fonctionné. Identifiée en tant que CVE-2025-6202 (score CVSS de 7.1), cette faille a été dévoilée aux fournisseurs de puces (CPU, mémoire…) et principaux opérateurs cloud en juin dernier pour avoir le temps de faire le nécessaire avant cette présente divulgation publique.

Rowhammer constitue une vulnérabilité complexe de la mémoire DRAM (un accès répété à une ligne de mémoire peut provoquer des inversions de bits dans les lignes adjacentes, entraînant une corruption des données). Cette faille peut être exploitée par des pirates pour obtenir un accès non autorisé aux données, augmenter leurs privilèges ou provoquer un déni de service. En août 2025, d’autres chercheurs ont réussi à l’exploiter pour perturber des modèles d’IA et un mois plus tôt des GPU Nvidia étaient également vulnérables. L’année dernière, l’organisme de normalisation JEDEC Solid State Technology Association a introduit une mesure d’intégrité des données DRAM appelée Per-Row Activation Counting (PRAC) qui recherche le type d’activité impliqué dans une attaque Rowhammer et interrompt le trafic pour contrecarrer toute action hostile. Les chercheurs de Google affirment toutefois que les systèmes équipés de DDR5 n’utilisent pas la technologie PRAC.