Pour contourner le MFA, des pirates falsifient des apps OAuth de Microsoft

Les cybercriminels trompent les utilisateurs à travers de fausses applications Microsoft OAuth pour accéder à des comptes Office 365, One Drive, Outlook… Un moyen de contourner les systèmes d’authentification multifacteur.

Les experts de Proofpoint ont découvert un moyen astucieux de la part des cybercriminels pour voler des identifiants. « Le groupe identifié crée de fausses applications Microsoft OAuth (SharePoint ou Docusign) et des redirections vers des URL malveillantes pour ses opérations de phishing visant à au vol d’informations d’identification » explique le fournisseur dans un blog. Il ajoute, « la campagne utilise ces applications comme un leurre et une passerelle pour mener d’autres activités, principalement pour obtenir l’accès à des comptes Microsoft 365 via le phishing MFA ».

Les applications OAuth utilisent la plateforme d’identité de la firme de Redmond (Azure AD/ Entra ID) pour demander l’autorisation d’accéder à des données dans des services comme Microsoft 365, OneDrive, Outlook, Teams ou SharePoint au nom d’un utilisateur.

Un moyen de contourner le MFA

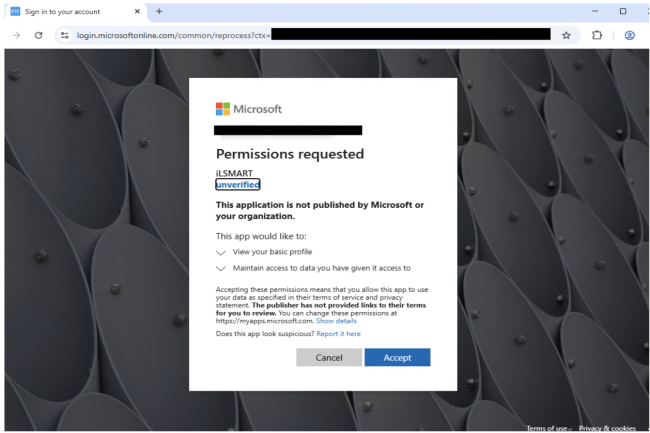

Selon Proofpoint, les applications usurpées utilisaient des noms, des logos et des messages d’autorisation convaincants pour inciter les utilisateurs à approuver l’accès, sans déclencher d’alarme. Lorsqu’une victime cliquait sur « accepter », elle était redirigée par captcha vers une fausse page de connexion Microsoft. L’étape captcha sert de moyen anti-bot pour empêcher les scanners automatisés de repérer l’attaque. En arrière-plan, des kits de phishing comme Tycoon ou ODx capturent à la fois les identifiants de connexion et les jetons de session, utilisés ensuite par les attaquants pour contourner le MFA et obtenir un accès permanent aux comptes Microsoft 365.

« Les campagnes de phishing s’appuient sur des kits de phishing de type AiTM (attacker-in-the-middle) à authentification multifactorielle (MFA) comme Tycoon », ont ajouté les chercheurs. « Ce type d’attaque pourrait être utilisé pour la collecte d’informations, le déplacement latéral, l’installation de malware ou pour mener d’autres campagnes de phishing à partir de comptes compromis », ont-ils précisé. Cette méthode est particulièrement dangereuse, car les jetons OAuth peuvent survivre aux réinitialisations de mot de passe. Même si un utilisateur compromis change son mot de passe, les attaquants peuvent toujours utiliser les autorisations accordées pour accéder aux courriels, aux fichiers et à d’autres services cloud jusqu’à ce que le jeton OAuth soit révoqué. Selon Proofpoint, la campagne a abusé de plus de 50 marques de confiance, y compris des entreprises comme RingCentral, SharePoint, Adobe et DocuSign.

Des mesures de Microsoft pour réduire la menace

Dans le cadre de cette campagne, des milliers de messages malveillants ont été envoyés à partir de comptes professionnels compromis, chacun usurpant l’identité d’entreprises bien connues. Certains leurres demandaient des autorisations d’apparence anodine comme « voir votre profil » et « maintenir l’accès aux données auxquelles vous avez donné accès ». Proofpoint a signalé les applications incriminées à Microsoft au début de l’année 2025, notant que les prochaines modifications des paramètres par défaut de Microsoft 365, annoncées par l’éditeur en juin 2025, devraient limiter considérablement la capacité des attaquants à abuser de l’accès aux applications tierces. Les actualisations ont commencé à être déployées à la mi-juillet et devraient être terminées en août 2025. Microsoft n’a pas répondu immédiatement à la demande de commentaires.

Proofpoint recommande de mettre en œuvre des mesures efficaces de prévention des compromissions de messagerie, de bloquer les accès non autorisés dans les environnements cloud et d’isoler les liens potentiellement malveillants dans les courriels pour garder une longueur d’avance sur la campagne. De plus, la sensibilisation des utilisateurs aux risques de sécurité de Microsoft 365 et le renforcement de l’authentification à l’aide de clés de sécurité physiques basées sur FIDO pourraient s’avérer utiles. Les identifiants d’application Microsoft OAuth malveillants et les empreintes digitales Tycoon observés dans la campagne ont également été partagés afin d’établir une détection.